No sé si sabrás que Ubuntu Karmic Koala incorpora un cortafuegos de línea de comandos llamado ufw (Uncomplicated FireWall). Este cortafuegos está incluido en el núcleo de Linux, pero no viene activado de forma predeterminada en Ubuntu. Si quieres activarlo, tendrás que escribir en la Consola (Aplicaciones > Accesorios > Terminal) una orden como esta:

No sé si sabrás que Ubuntu Karmic Koala incorpora un cortafuegos de línea de comandos llamado ufw (Uncomplicated FireWall). Este cortafuegos está incluido en el núcleo de Linux, pero no viene activado de forma predeterminada en Ubuntu. Si quieres activarlo, tendrás que escribir en la Consola (Aplicaciones > Accesorios > Terminal) una orden como esta:

sudo enable ufw

A partir de aquí, la cosa se complica un poco, sobre todo para los usuarios inexperto, ya que el inconveniente de este cortafuegos es que no incorpora una interfaz gráfica y será preciso manejar IPTables desde la línea de comandos.

Afortunadamente, disponemos de un programa, llamado Gufw, que actúa como interfaz gráfica para ufw y, como además se encuentra en el repositorio principal de Ubuntu, su instalación será muy sencilla.

Si quieres aprender cómo realizar la instalación de Gufw y hacer un uso básico del programa, sólo tienes que seguir leyendo:

- Lógicamente, el primer paso consistirá en la instalación, pero es tan fácil como abrir el Centro de software de Ubuntu (Aplicaciones > Centro de software de Ubuntu), buscarlo e instalarlo. Si necesitas ayuda para esta tarea, puedes recurrir a nuestro artículo Instalar programas en Ubuntu (I): Software Center).

- Cuando finalice la instalación, ya podrás configurar de forma gráfica tu cortafuegos ejecutando Sistema > Administración > Configuración cortafuegos.

- Antes de nada, debes observar el estado actual del cortafuegos. Si ejecutaste la línea que hay al principio de este artículo, la casilla Activado aparecerá aquí marcada. Si no es así, puedes activarla ahora para que el cortafuegos comience a funcionar.

A continuación, ya podrías comenzar a incluir nuevas reglas para filtrar el tráfico haciendo clic sobre el botón Añadir… - … También puedes cambiar la política general del cortafuegos, en la parte superior, aunque denegar cualquier intento de acceso desde el exterior parece un buen punto de partida.

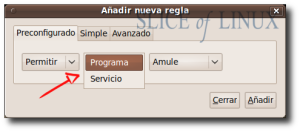

- Cuando hagas clic sobre el botón Añadir de la ventana principal, aparecerá una nueva ventana titulada Añadir nueva regla, en ella puedes establecer un comportamiento detallado del cortafuegos en relación a diversos programas, servicios o puertos. Para conseguirlo, disponemos de tres solapas: Preconfigurado, Simple y Avanzado.

- En la solapa Preconfigurado puedes añadir reglas relativas a diferentes programas o servicios que ya se encuentran definidos. Si en la ventana principal elegiste Denegar por defecto, ahora lo lógico sería Permitir el tráfico de algunos programas o servicios.

- A continuación debes indicar si la regla se referirá a un programa o a un servicio

- Y por último, elegiremos, de entre los programas predefinidos a cuál se referirá la regla. Si en lugar de elegir un programa eliges un servio, podrás elegir entre FTP, IMAP, POP3, SMTP, IPP, VNC, NFS, ssh, Telnet y Netbios-ssn.

- Si eliges la solapa Simple, podrás indicar el tipo de protocolo que quieres filtrar (TCP, UDP o ambos) y, en el cuadro de texto de la derecha, el puerto al que se referirá la regla.

- Y, por último, en la solapa Avanzado, se pueden establecer rangos de IPs y de puertos a filtrar. En los cuadros de texto de la izquierda se indican las IPs y en los de la derecha los puertos.

- Después de definir una regla en cualquiera de las solapas, puedes hacerla efectiva haciendo clic en el botón Añadir. Verás que la ventana no se cierra, para permitirte crear varias reglas de una sola vez. Cuando acabes, haz clic sobre el botón Cerrar. De vuelta a la ventana principal del programa, verás en rojo las diferentes reglas que hayas definido.

- Cuando hayas concluido, sólo tienes que cerrar la ventana.

En definitiva, Gufw es una interfaz gráfica que, como puedes ver, nos permite configurar Ufw de una forma tremendamente sencilla e intuitiva. Espero que lo disfrutes.

Hola,

Me ha parecido interesante el artículo del Gufw, pero hay algunas cosas en las que me gustaría que me orientases:

– ¿Como tengo que configurar para que por defecto rechace todo, y solo acepte el tráfico de las reglas que yo le diga?

– Si un programa no está en la lista de preconfigurados, ¿como puedo saber que puertos y protocolos usa?

Por poner un ejemplo, si yo quisiera que mi ordenador no responda a ningún ping ni nada externo, y que solo admita tráfico en los puertos 80(http), 443 (https), y quizá alguno más. ¿Y que trafico debería admitir en esos puertos para poder navegar? TCP, UDP, ambos.

Además, creo que para navegar hace falta también UDP en el puerto 53, para los DNS, pero no estoy totalmente seguro.

Muchísimas gracias.

Te dejo aquí el enlace a un articulo de mi blog:

http://laguaridadelmal.blogspot.com/2006/07/iptables.html

Espero que te sirva, si algo no queda claro no dudes en poner un comentario.

Aprovechando el tema que se expone aquí si me lo permites voy a plantear una duda que tengo en relación a ufw y el uso de gufw.

Nada mas terminar de instalar Ubuntu 9,04 , en consola ejecuto sudo ufw enable y a continuación instalo gufw y al entrar a el se muestra activo y denegando trafico entrante,

En consola introduzco sudo gedit/etc/ufw/before.rules y en la lista que me expone le añado a la izquierda de la linea #. y me queda así:

según he leído en todos los artículos que he encontrado en la red relaciónados con el tema al hacer todo esto

tendría que tener todos los puertos cerrados, Escaneo con Upseros y siempre me da que tengo abiertos 21, 23, y 80.

Aun así en gufw le suelo añadir en simple la regla de denegar 21, 23, y 80; pero me siguen saliendo abiertos,

Mis conocimientos en Linux son bastante limitados y a la vez quizá este un poco paranoico con eso de la seguridad, pero es que no se si es grave que tenga estos puertos abiertos.

PD: no tengo instalado Amule y lo único que me descargo de la red son las ISO de Ubuntu, por lo demás utilizo el correo, entradas a blog y paginas web.

Agradeceria me orientara sobre el “problema”. Muchas gracias y un cordial saludo,

Daniel

Perdón: por un fallo del procesador de texto no ha incluido la linea a la que hago referencia,es la siguiente,

#A ufw-before-input -p icmp -icmp-type hecho-request -j ACCEPT

gracias

Ya lo había instalado siguiendo las instrucciones de la ayuda de ubuntu. De hecho probé su efectividad con Shields up y se ven practicamente todos los puertos cerrados, no stealth, salvo el 80 que está abierto (los que salen stealth en realidad informan de que sistema no estoy usando… por lo que en realidad dan información sobre mi equipo).

La duda viene cuando al desconectar el cortafuegos el resultado del escaneo de puertos es identico y por tanto me parece razonable pensar que no hay un incremento sustancial de la seguridad, al menos uno mesurable sin tener que comprometer la seguridad para comprobarlo.